Bonjour, votre pentest est idiot !

samedi 12 novembre 2022, par Jean-Philippe Gaulier

J’ai eu le plaisir de pouvoir partager le 5 novembre 2022 à Unlock Your Brain (#uybhys) un retour d’expérience sur l’audit d’hygiène que nous proposons à nos clients. Nous retraçons à travers cet article les faits marquants de cette intervention.

Depuis les débuts de Cyberzen, nous pensons que la sécurité des entreprises et autres établissements doit commencer à la base, c’est à dire mettre en place les règles d’hygiène de cybersécurité avant de chercher à tester plus avant sa sécurité. Lorsque nos clients nous demandent si nous pouvons réaliser un test d’intrusion (ou pentest), nous répondons par l’affirmative ou nous réorientons chez des confrères en fonction des sujets présentés. Cependant, nous challengeons systématiquement la demande pour nous assurer que les sociétés sont au fait de leur état réel et sont réellement conscientes de leur état de maturité.

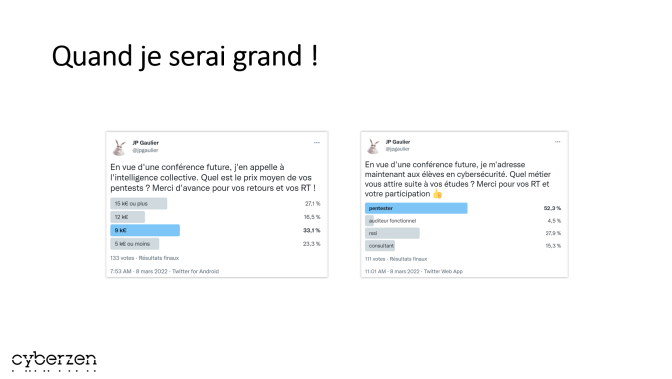

En effet, un sondage public sur Twitter nous apprend que la majorité des tests d’intrusion coûtent en moyenne 9 000 € (33%), mais qu’il est très fréquent que le montant dépasse les 15 000 € (27%). Un sondage idoine nous apprend que le rêve de la majorité des étudiants en cyber est de devenir pentester. C’est effectivement le métier le plus connu et le plus mis en valeur, il est normal que ce soit le métier le plus recherché. Un guide de l’ANSSI présente un panel assez large de 17 métiers différents dont certains sont assez méconnus.

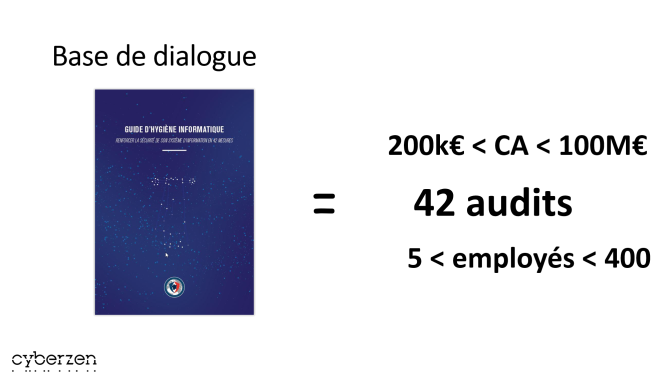

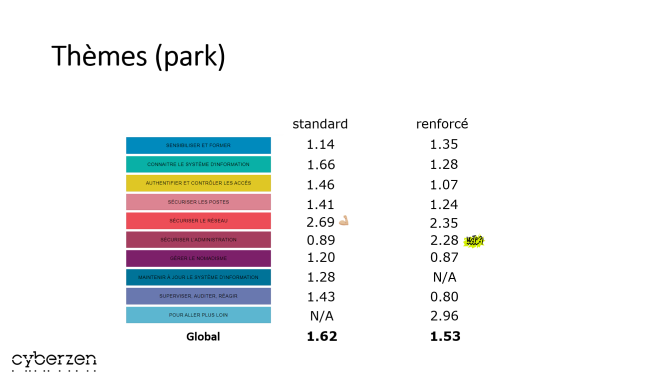

Et comme nous avons parlé de périmètre, il est normal d’exposer celui de notre analyse. Nous nous sommes donc appuyés sur le guide d’hygiène de l’ANSSI pour nos analyses et notre base d’audits est constituée pour cette présentation de 42 audits, allant d’un chiffre d’affaire de 200 k€ à 100 M€ pour des entreprises composées de 5 à 400 salariés. Il est important de souligner que lorsque l’on parle de plusieurs centaines de collaborateurs, il s’agit d’entreprises industrielles dont la majorité du personnel est constituée de personnes n’ayant pas d’ordinateur ou d’accès au système d’information. Dans ce cas, c’est plutôt les équipes de support et la direction qui sont utilisateurs du système d’information. Nous sommes donc dans le cadre de TPE ou PME, cœur d’accompagnement de Cyberzen.

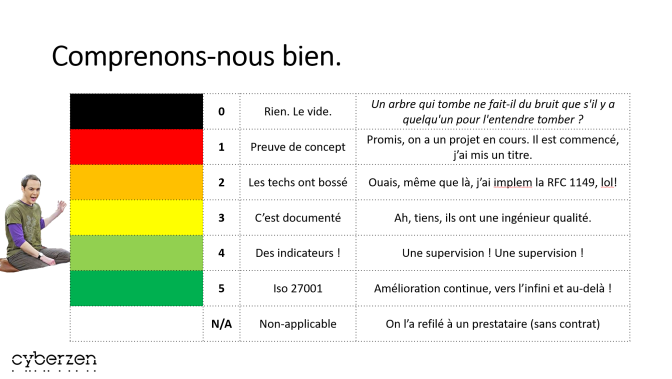

Afin d’évaluer la maturité des entreprises, nous avons établi l’échelle suivante :

Par ailleurs, nous considérons qu’en dessous de la note de 3, l’entreprise n’est pas au niveau en matière de cybersécurité. Cela s’explique entre autres par l’importance de la documentation dans un système d’information, alors que son absence est une défaillance majeure. De plus, lorsque le niveau 4 n’est pas atteint, cela signifie que la gouvernance de l’organisation n’est pas en mesure de savoir si les implémentations techniques répondent à ses exigences en matière d’orientation stratégique.

Le tableau ci-dessous présente les moyennes constatées pour chaque catégorie du guide. La colonne standard correspond à ce qui doit obligatoirement être mis en place. La colonne renforcée invite à des mesures complémentaires lorsque tout est fait en matière de critères standard. On constate sans surprise que la sécurisation de l’infrastructure remporte le plus haut score. En effet, c’est le métier de base des informaticiens dans les entreprises, il semble donc cohérent que ce soit le thème où le sujet est le mieux maîtrisé (mais pas documenté...). On constate également que des actions sont déjà présentes dans la colonne renforcée, voire que la sécurisation de l’administration comporte un meilleur score que son attribut standard. Cela est un effet de bord des questions positionnées par l’ANSSI et de notre système de notation. Ce n’est pas réellement impactant, mais il faut en toute bonne foi le souligner.

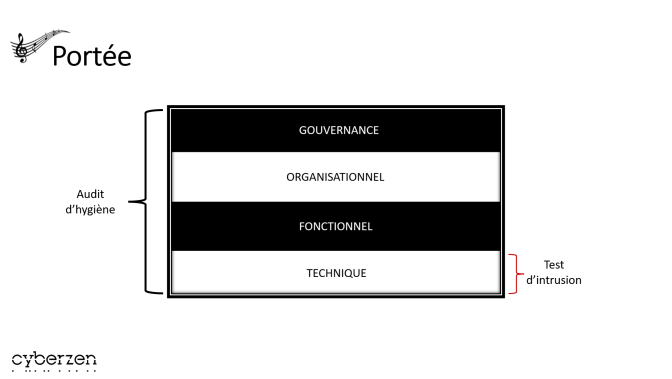

Chez Cyberzen, on pense que la technique est importante, mais qu’elle n’est pas suffisante. Ainsi, nous découpons la cybersécurité selon 4 strates : la gouvernance, l’organisation, le fonctionnel et la technique. Si une des couches est défaillante, c’est tout le système d’information qui est à risque. C’est pourquoi se concentrer sur le test d’intrusion, qui est par essence technique, n’est pas suffisant pour couvrir ses arrières.

Après cette longue introduction explicative, nous vous proposons de partager avec vous quelques résultats tirés (presque) aléatoirement parmi les points du guide d’hygiène afin de mettre en exergue les forces et faiblesses des entreprises interrogées, mais également le fait que lors d’un test d’intrusion, ces faiblesses sont largement exploitées quand bien même elles ne devraient absolument pas être présentes car traitées par les règles d’hygiène.

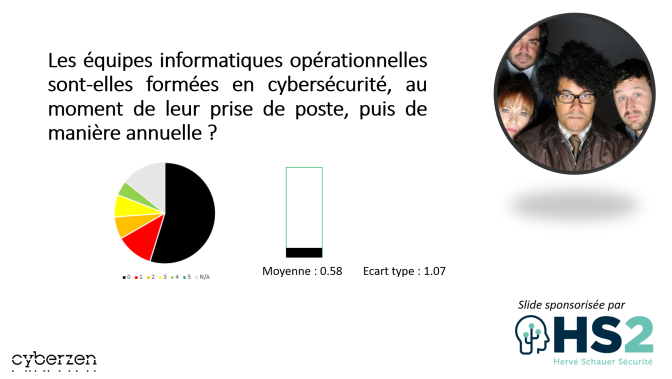

La formation des équipes informatiques est le premier point négatif. En effet, lors d’un recrutement, l’employeur considère que l’informaticien a le niveau requis en cybersécurité, puisqu’après tout, c’est son métier. Tous les informaticiens savent qu’il n’y a rien de moins vrai. En effet, l’informatique évolue rapidement, une bonne partie des sites et technologies utilisées il y a dix ans sont obsolètes, de nouveaux schémas d’attaques apparaissent, comme par exemple les rançongiciels. L’informaticien s’adapte, mais il est important qu’il puisse se former régulièrement pour être à la page !

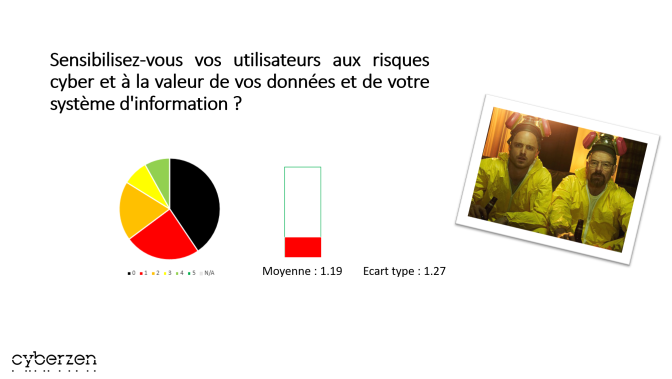

L’adage est répété assez souvent, les utilisateurs sont un maillon important de la chaîne cyber. Ils sont la cible incessante de phishing, ingénierie sociale, attaque par force brute de leur compte... Et un utilisateur non sensibilisé ne saura pas détecter la menace ou réagir. C’est pour cela qu’il est primordial que tous les utilisateurs soient informés, et que leurs connaissances soient testées sur les menaces cyber qui les entourent !

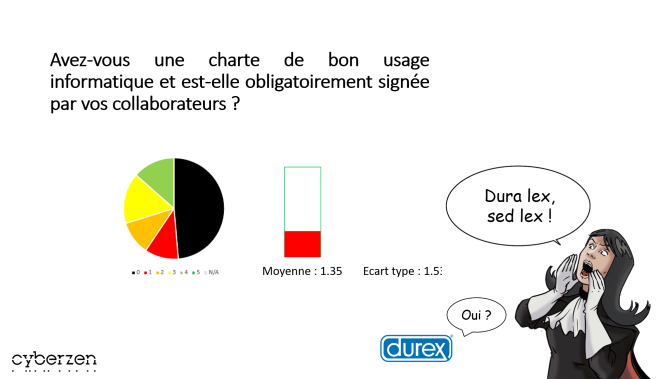

Avec l’utilisateur vient la charte (de bon usage) informatique qui définit ses droits et ses devoirs, de manière simple et explicite. Ce ne doit pas être une procédure ou une politique, mais un précis des usages autorisés et interdits ainsi qu’une référence vers les référents.

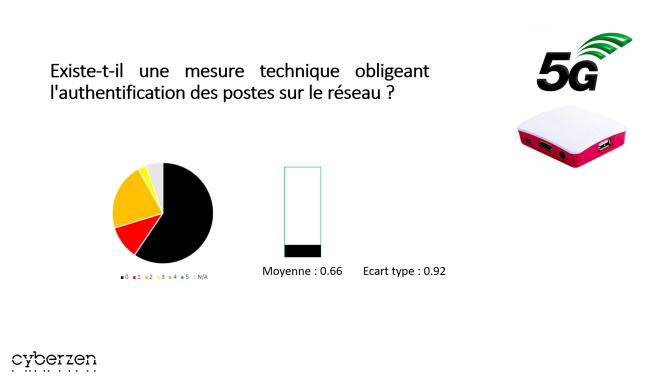

Il n’est par rare lors d’un pentest ou d’une redteam que les attaquants parviennent à insérer des éléments exogènes au réseau pour faciliter leur maintien ou réaliser des attaques par interception. Ici encore, une mesure simple d’enregistrement des périphériques permet de contourner l’attaque et de détecter l’élément perturbateur. Malheureusement, cette technique simple n’est que très rarement appliquée.

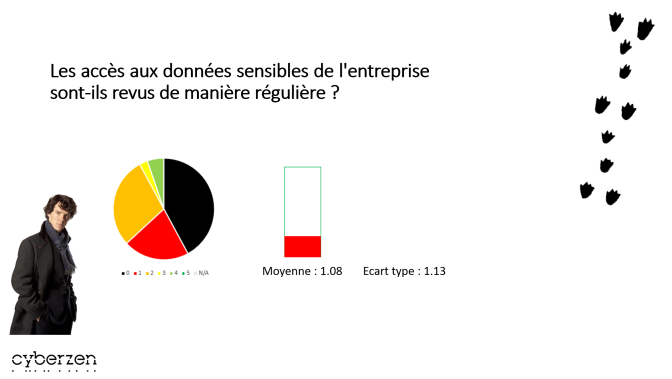

Un autre point extrêmement sensible porte sur le contrôle d’accès et les revues associées. Si elles sont souvent liées aux processus d’entrées et de sorties du personnel, elles ne sont que trop aléatoires pour pouvoir assurer un contrôle ferme et bloquer les comptes de personnes qui n’ont pas ou plus le besoin d’en connaître.

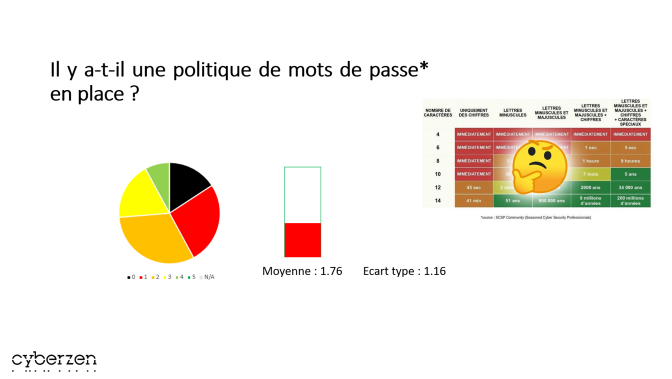

La politique de mots de passe est un sujet important. C’est, avec l’antivirus, une des rares mesures de protection qui est connue du public, mais c’est également un sujet largement débattu, il n’y a qu’à voir les publications récentes de l’ANSSI et de la CNIL à ce sujet, qui ont mis au goût du jour leur doctrine ! Si le score semble un peu plus élevé sur ce point, c’est parce que les bureauticiens (externes) ou informaticiens (internes) établissent en général une règle technique qu’ils appliquent d’abord aux stations de travail, puis aux logiciels lorsque c’est possible. Mais cette règle reste encore fragile avec 8 caractères et une demande de modification trimestrielle auprès des utilisateurs (ne faites pas cela ! Mais utilisez un coffre-fort de mots de passe pour avoir des mots de passe aléatoires forts et résistants...)

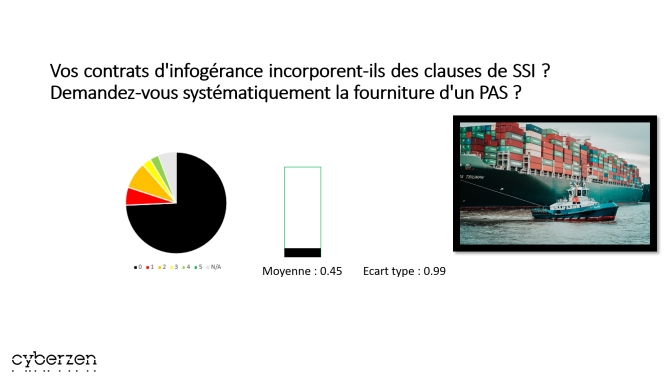

Revenons sur un point juridique. Lorsque l’on met en place une délégation à un tiers, celle-ci doit être encadrée par un contrat. Ce contrat, dans le contexte qui nous concerne, doit bien évidemment comporter des clauses juridiques qui encadrent la relation et le niveau attendu en cyber. De ce contrat découlent des exigences qui forment le plan d’assurance sécurité que le prestataire se doit de remplir. En cas de défaillance et en l’absence de clauses contractuelles, le client pourra très rapidement se retrouver le bec dans l’eau et sans aucune ressource. Il est d’ailleurs important de noter que le RGPD par ses articles 28 et 32 rendent ces critères obligatoires. Et vous, avez-vous des clauses de cybersécurité contractuelles ou un Plan d’Assurance Sécurité ? (si la réponse est non, nous sommes à votre écoute !)

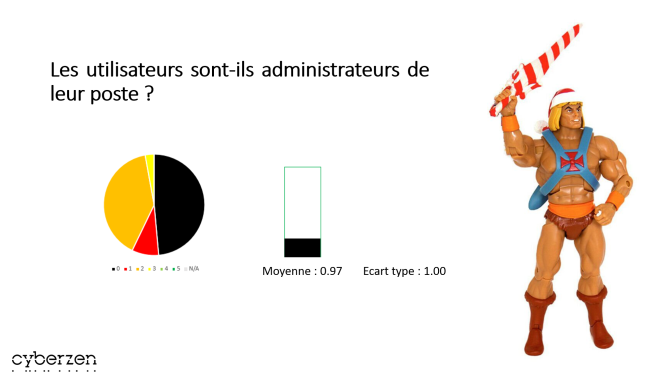

Une autre ressource souvent exploitée lors d’un test d’intrusion s’appuie sur les droits administrateurs possédés par les utilisateurs. Cela permet à l’attaquant de rapidement exécuter une élévation de privilèges sans effort et de latéraliser ses attaques sans mollir. Si c’est vrai lors d’un test, c’est également vrai lors d’une attaque. Et pourtant, certains informaticiens se facilitent encore et toujours la vie en laissant ces droits aux utilisateurs, envers et contre toute bonne pratique.

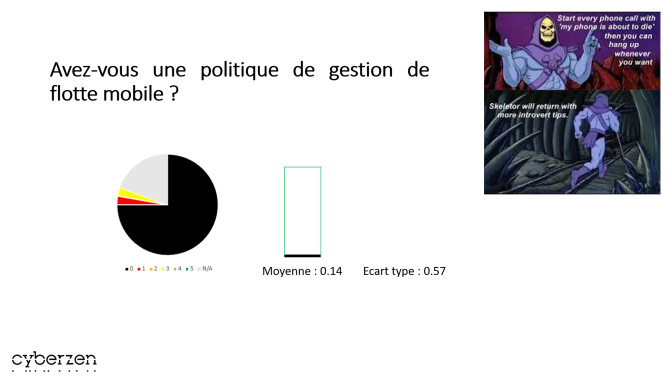

Avec l’apparition du téléphone mobile, les entreprises ne savent pas trop choisir entre un modèle BYOD, où l’employé apporte son appareil et l’utilise au quotidien pour son travail et un modèle Pro/Perso où c’est l’entreprise qui fournit le mobile mais autorise un usage personnel. Dans les deux cas, de nombreux scénarios de risques existent, particulièrement ceux de fuites de données. Et si nos chiffres montrent une moyenne extrêmement faible, c’est bien que le mobile n’est pas du tout géré en entreprise !

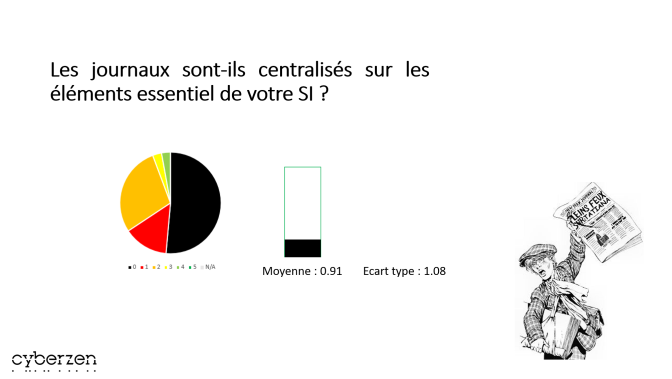

Afin de pouvoir détecter au plus tôt les attaques ou les dysfonctionnements, seule la production d’événements stockées dans des journaux, eux-mêmes agrégés, permet une détection fine et réactive. Aujourd’hui, grâce aux activations par défaut des systèmes d’exploitation, un certain nombre de logs sont générés, mais bien souvent jamais traités ni même centralisés. C’est ce qui explique que des attaques sont en général constatées plus de 200 jours après leur début.

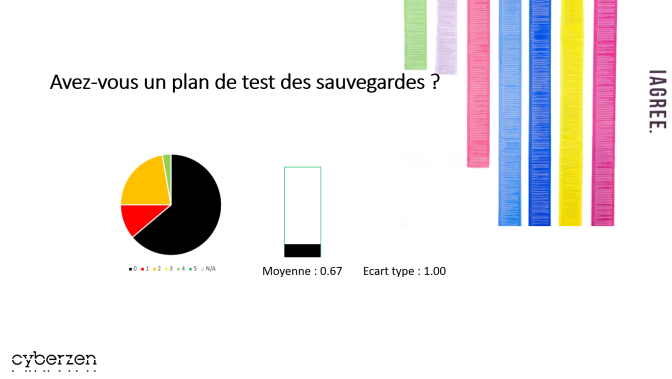

Le rançongiciel a mis en exergue la valeur exceptionnelle des sauvegardes. Mais une sauvegarde, comme tout le reste en informatique, n’est pas infaillible. Il est donc obligatoire de les tester de manière régulière pour s’assurer qu’il n’y aura jamais de mauvaise surprise. Cependant, cette pratique n’est pas du tout une réalité en 2022.

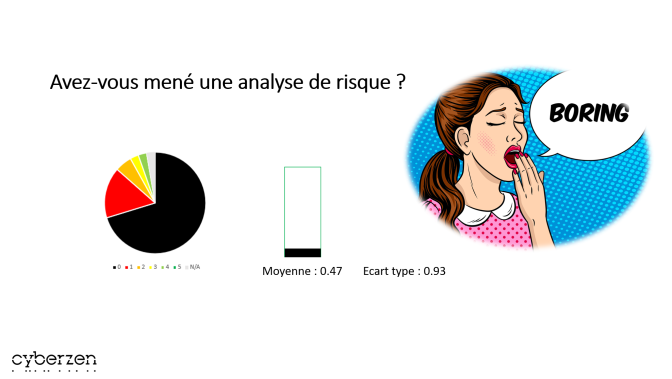

Pour terminer, il semble qu’une majorité d’entreprise n’ait jamais pris le temps de considérer les risques auxquelles elle est exposée. De ce fait, comment savoir quelles sont les actions à mettre en place et contre quoi on se protège ? Comment organiser sa sécurité ? Quels sont les données importantes de l’entreprise ? Quels sont les services qui doivent absolument requérir la plus haute attention ? On ne sait pas.

Voilà, quelques chiffres, quelques questions. Réalisez-vous des tests d’intrusion ? Si oui, êtes-vous sûr de vos bases d’hygiène ? Sinon, il est peut-être important de commencer par là !

Cyberzen vous accompagne pour vos audits d’hygiène, contactez nous !